Современные технологии и интернет-пространство предоставляют нам множество возможностей, но также и риски, связанные с кибербезопасностью. В этой статье мы рассмотрим, как система Splunk может быть использована для борьбы с хакерами и обеспечения безопасности в цифровой среде.

Роль Splunk в обеспечении безопасности

Splunk представляет собой выдающуюся платформу для сбора, анализа и визуализации машинно-генерируемых данных, что делает его ценным инструментом для улучшения кибербезопасности во всех отраслях. Подсистемы мониторинга в реальном времени и инструменты корреляции и анализа оказываются важными в борьбе с угрозами, включая предотвращение вторжений и расследование инцидентов безопасности.

Основными инструментами, используемыми Splunk для борьбы с хакерами, являются функции мониторинга в реальном времени, обнаружения угроз, анализа данных и инцидентного реагирования.

Важной областью применения Splunk является цифровая криминалистика, включая расследование инцидентов безопасности. Система помогает проактивно выявлять новые угрозы, а также использовать гибкие поисковые запросы для выявления злонамеренных действий и поиск брешей в безопасности.

Кроме того, Splunk позволяет ускорить поиск угроз и обнаружение скрытых атак, снижая время с момента вторжения до обнаружения и минимизируя ущерб, который может нанести злоумышленник.

Преимущества использования Splunk в кибербезопасности

Использование Splunk в сфере кибербезопасности обеспечивает множество преимуществ, включая⁚

- Реальное время видимости событий и угроз;

- Проактивное обнаружение новых угроз;

- Анализ данных для выявления злонамеренных действий;

- Быстрое реагирование на инциденты безопасности;

- Ускорение поиска и детектирования атак.

Применение Splunk в цифровой криминалистике

Важной областью применения Splunk является цифровая криминалистика, включая расследование инцидентов безопасности. Система помогает проактивно выявлять новые угрозы, а также использовать гибкие поисковые запросы для выявления злонамеренных действий и поиск брешей в безопасности.

Кроме того, Splunk позволяет ускорить поиск угроз и обнаружение скрытых атак, снижая время с момента вторжения до обнаружения и минимизируя ущерб, который может нанести злоумышленник.

Программы сертификации и обучения

Более того, для работы с Splunk доступны программы обучения и сертификации, такие как Splunk Certified Cybersecurity Defense Analyst, которые позволяют получить глубокие знания в области кибербезопасности и использования Splunk в этой сфере.

Короче говоря, Splunk оказывается мощным инструментом для обеспечения безопасности и борьбы с хакерами, обеспечивая реальное время видимости событий, проактивное обнаружение угроз и ускорение реагирования на инциденты безопасности.

Сфера применения

Можно выделить следующие сферы применения Splunk в борьбе с хакерами⁚

- Мониторинг и защита сетей;

- Расследование инцидентов безопасности;

- Анализ машинно-генерируемых данных для обнаружения угроз;

- Мониторинг в реальном времени уязвимостей и атак;

- Использование цифровой криминалистики для выявления скрытых угроз.

Таким образом, использование Splunk позволяет создать надежную систему обеспечения безопасности и защиты от киберугроз, делая его ценным инструментом для специалистов по кибербезопасности.

В принципе, можно собрать такую систему и самому (читай: бесплатно), используя Splunk только в роли агрегатора, но тогда придется поработать ручками. Если ты меня спросишь про бесплатный SIEM с «все включено», то я порекомендую OSSIM (в нем есть еще много других вкусностей, но он требует прямых рук и понимания предмета). Но это тема отдельная, которая частично поднималась в статье «Под прессом IT-рисков: обзор Open Source систем управления уязвимостями» за октябрь 2009-го. Есть и другие представители опенсорса, но все же на рынке больше популярны проприетарные изделия, такие как HP ArcSight (если у тебя денег полно) или SolarWinds Log & Event Manager… в любом случае, каждый выбирает по своим потребностям и возможностям.

Уже много было сказано про плюсы, но вернемся все же к нашей теме — безопасности. Мониторя различные лог-файлы и собирая с них данные, сортируя и упорядочивая, мы легко и в автоматическом режиме можем обнаружить атаки и прочие неприятные вещи. Причем мы думаем теперь только о том, что и как мы собираем, а анализировать можно потом. И возвращаясь к теме сложности слежения за ситуацией в публичных облаках и облаках вообще: Splunk — идеальное решение, ведь он позволит «объединить» лог-файлы одного логического приложения, которое раскинуто на различных нодах облака, связав все события по временным меткам. Ну и конечно же, Splunk может собирать логи с различных источников — OSSEC, Snort, AppArmor/SELinux или логов аутентификации от SSH, что позволит собирать именно логи, связанные с событиями безопасности.

НАЧАЛО

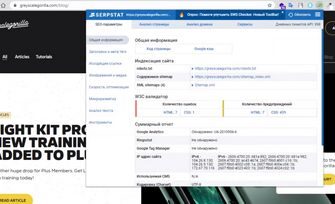

Что ж, скачать и установить Splunk довольно легко. Даже если появятся вопросы, как поставить форвардер и настроить его или как открыть сислог-сбор, это все RTFM-стайл-вопросы, на которые жалко тратить бумаги, но тут я лишь посоветую уделить внимание менеджменту индексов. Индексирование собираемых данных — важный момент, ведь именно от этого будет зависеть скорость поиска, группирование и даже ограничение доступа различным клиентам. Грубо говоря, можно разным проектам или ролям раздать разные индексы. Скажем, логи с енд-поинтов клиентов (антивирусы, события на рабочках) — это один индекс, а ЕРП-сервис — другой. Фактически это будут разные физические базы данных. Более подробно о конфигурации и развертывании Splunk можно узнать на сайте вендора.

ЧТО БУДЕМ ЛОГИРОВАТЬ?

Если наша задача — найти факт проникновения или хотя бы попытку проникновения, то нужно четко определить источники информации, которые нам помогут прямо или косвенно сообщить об этом. Это могут быть логи IDS, логи апача и даже mod_sec или OSSEC, журналы аудита и так далее. Разные лог-файлы имеют разный формат, если ты хочешь сортировать, рисовать графики, выделять нужную информацию — все это возможно сделать в менеджере приложений, правда, придется немного попотеть (в Splunk встроен свой Wizard, но скорее там набор темплейтов XML/HTML). По умолчанию же ты увидишь набор строк, которые сортируются по временным меткам, поэтому очень важно, чтобы в лог-файле были явные временные метки, иначе спланк будет разделять ивенты по своему усмотрению — по отрезку времени мониторинга, за которое было добавлена некая информация. Это плохо: если несколько ивентов были добавлены одновременно, спланк их посчитает за один ивент. После этого уже можно искать события…